L’art. 4 del regolamento europeo definisce la violazione dei dati personali (data breach) come “la violazione di sicurezza che comporta accidentalmente o in modo illecito la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati“.

Quindi, un data breach non è solo un evento doloso come un attacco informatico, ma può essere anche un evento accidentale come un accesso abusivo, un incidente (es. un incendio o una calamità naturale), la perdita di una chiavetta USB o la sottrazione di documenti con dati personali (furto di un notebook di un dipendente). Il nuovo regolamento generale europeo prescrive specifici adempimenti nel caso di una violazione di dati personali.

Il prossimo passo per le organizzazioni è implementare un efficiente sistema di prevenzione della perdita di dati al fine di proteggerli nel rispetto delle normative sulla privacy.

Che cos’è la prevenzione della perdita di dati?

La prevenzione della perdita di dati si riferisce alle misure che un’organizzazione adotta per impedire la perdita di dati e le violazioni dei dati personali. Tali misure includono una serie di controlli di sicurezza di natura sia preventiva (misure di sicurezza per limitare le violazioni dei dati personali) che correttive (misure di mitigazione per limitare l’impatto di una violazione dei dati personali che si è verificata).

Esistono tre tipi di dati che devono essere protetti all’interno di un’organizzazione:

Dati in movimento

Si tratta di tutti i dati che tramite la rete vengono trasferiti da una posizione ad un’altra. Questa trasmissione di dati può essere sia interna che esterna.

Dati a riposo

Si tratta di tutti i dati archiviati all’interno delle organizzazioni. Queste informazioni hanno grande rilevanza per le imprese e le istituzioni di governo, semplicemente perché più un dato rimane inutilizzato in un deposito, più è probabile che possa essere recuperato da persone non autorizzate fuori dalla rete.

Dati in uso

Si tratta di tutti i dati attualmente elaborati dall’organizzazione. Gli strumenti DLP aiutano le aziende a monitorare le attività che gli utenti eseguono e nel caso segnalano le anomalie. Tra queste attività è presente la cattura dello schermo, il copia/incolla, la stampa e fax che coinvolgono dati sensibili.

I paesi di tutto il mondo stanno redigendo sempre più normative sulla privacy per garantire che le perdite di dati siano ridotte al minimo e le organizzazioni diventino custodi responsabili dei dati personali dei loro clienti.

Le minacce che possono portare alla perdita o alla violazione di dati

1. Minacce esterne

Si tratta di minacce provenienti dall’esterno dell’organizzazione che comportano l’accesso non autorizzato ai dati presenti all’interno dell’organizzazione. Questi sono visti come gli attacchi più temibili ma non i più efficaci. Provengono da hacker esterni e altamente qualificati. Questi hacker possono trovare vulnerabilità di rete all’interno del tuo sistema o manipolare socialmente i dipendenti per superare le difese di rete preimpostate.

2. Minacce interne

Gli attacchi interni sono spesso considerati dalle organizzazioni più pericolosi degli attacchi esterni. Avvengono solitamente da parte di dipendenti scontenti che abusano del proprio accesso privilegiato per danneggiare la loro organizzazione; infiltrati che lavorano per l’intelligence esterna o sperano di vendere le informazioni dell’organizzazione a scopo di lucro ai concorrenti; addetti ai lavori che hanno pieno accesso ai server dell’organizzazione.

Casi d’uso per la prevenzione della perdita di dati

Ci sono 3 problemi principali che una soluzione di prevenzione della perdita di dati può risolvere:

- proteggere le informazioni personali

- proteggere la proprietà intellettuale

- offrire una visibilità completa dei dati

Proteggere le informazioni personali

La maggior parte, se non tutte le organizzazioni, memorizzano informazioni personali. Questo potrebbe variare da informazioni di identificazione personale, a PHI o persino PCI. L’obiettivo principale per qualsiasi organizzazione che archivia questo tipo di dati è proteggerli, nel rispetto di normative come GDPR o HIPAA. Una soluzione DLP può aiutare le organizzazioni a identificare questi dati, classificarli in base al loro tipo, contrassegnare i dati sensibili e monitorare le attività che sono state intraprese sui dati. Si tratta della protezione delle informazioni e la possibilità aggiunta di creare report aiuta a rispettare le normative sulla privacy.

Proteggere la proprietà intellettuale

La funzionalità di classificazione basata sul contesto all’interno di una soluzione DLP può classificare la tua proprietà intellettuale all’interno di moduli strutturati e non strutturati. Le politiche e i controlli messi in atto possono aiutarti a proteggere i tuoi dati.

Offrire una visibilità completa dei dati

Uno strumento DLP può aiutarti a tenere traccia dei dati sui tuoi endpoint, sulle reti e sul cloud. Questo monitoraggio può offrirti una visibilità a 360 gradi su come gli utenti interagiscono con i dati archiviati all’interno della tua organizzazione.

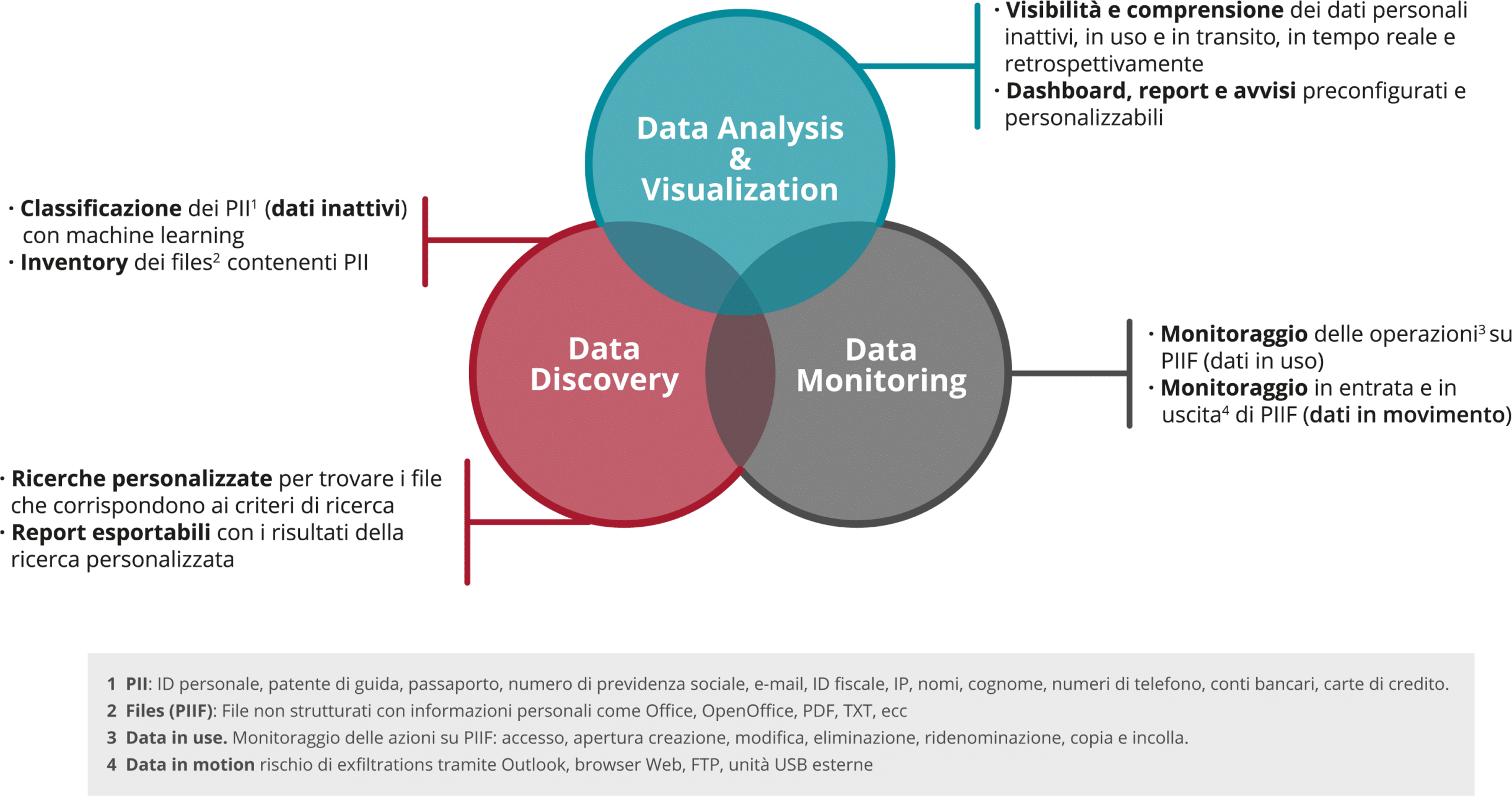

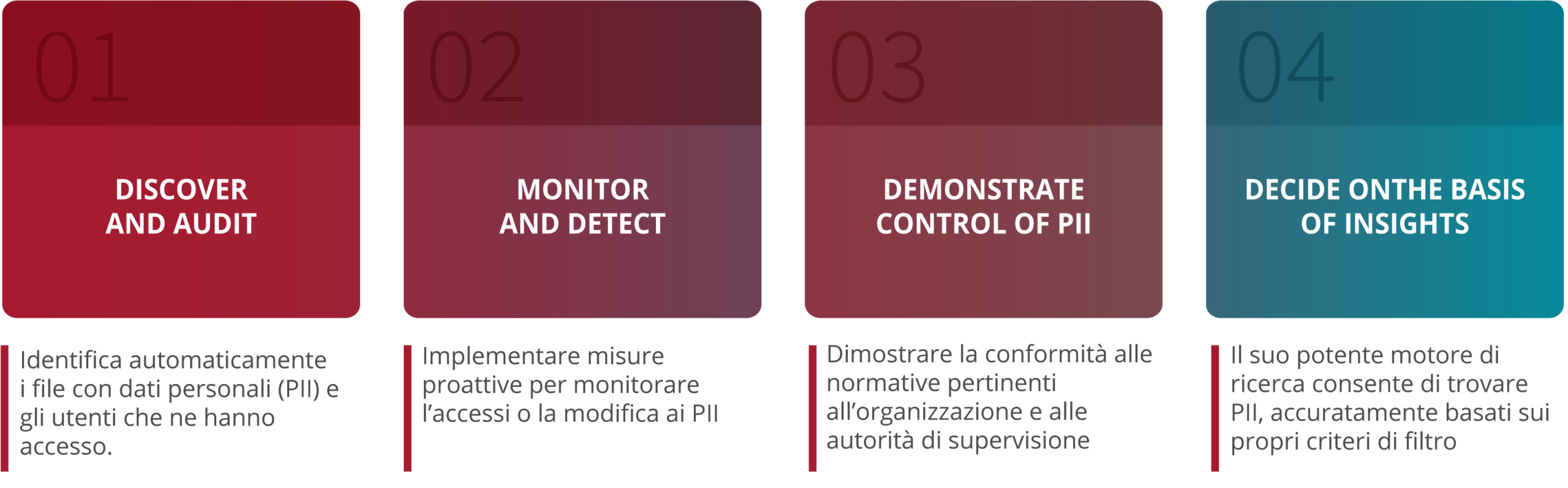

Protezione dei dati, visibilità e controllo in tempo reale: smeup ICS Data Control Monitoring

smeup ICS Data Control Monitoring è un modulo di sicurezza dei dati progettato per assistere le organizzazioni nel rispetto delle normative sulla protezioni dei dati, nonché per scoprire e proteggere i dati personali e sensibili sia in tempo reale che per tutto il loro ciclo di vita.

Caratteristiche principali della soluzione

Principali vantaggi della soluzione

Conclusione

I dati stanno diventando il bene più importante per qualsiasi organizzazione e proteggerli è ormai non solo necessario ma anche obbligatorio.

Se le aziende vogliono mantenere i dati protetti e conformi devono disporre di un forte strumento di prevenzione della perdita di dati (dlp).

Scopri tutte le soluzioni smeup ICS: con noi sfrutti appieno il tuo sistema informativo in maniera affidabile, continua, sicura e performante.

Soluzioni tecnologiche e innovative per scalare la trasformazione digitale.

Naviga per categoria:

Seleziona una categoria d’interesse dal nostro magazine