Scenario

Nel corso dell’ultimo triennio, gli attacchi informatici sono cresciuti in modo esponenziale, con un impatto particolarmente significativo per le vittime in termini di perdite economiche, danni alla reputazione, e diffusione di dati sensibili. Il ransomware oggi rappresenta una delle minacce informatiche più diffuse. Con l’aumento della connettività digitale e la crescente dipendenza dalle tecnologie, esso si è evoluto in forme sofisticate di cyberattacco che può causare gravi danni finanziari e operativi a individui, aziende e istituzioni.

Partendo dalla definizione formale di ransomware “è un malware che limita l’accesso del dispositivo che infetta, richiedendo un riscatto da pagare per rimuovere la limitazione” (fonte Wikipedia), si può comprendere che i ransomware fanno capo ad una categoria specifica di malware che ha come obiettivo quello di ottenere un riscatto. Purtroppo, gli attacchi che avvengono oggigiorno non si limitano solo a questo.

Partendo dalle radici, il malware ha subito diverse evoluzioni: in prima istanza il software era stato concepito semplicemente per cifrare dati, ma le recenti versioni presentano funzionalità che affiancano l’esfiltrazione dei dati e successivamente la cifratura degli stessi.

Anche il modello di business adottato dai cybercriminali ha subito un’evoluzione: partendo da un target di tipo domestico, gli avversari successivamente hanno reso più sofisticate le intrusioni ed hanno iniziato a colpire realtà industriali con grossi fatturati.

Tipologie di ransomware

Ransomware a crittografia: questa forma di ransomware crittografa i file sulla macchina infetta e richiede un riscatto per fornire la chiave di decrittazione

Ransomware a blocco schermo: questa variante blocca l’accesso al sistema o alle specifiche applicazioni, visualizzando un messaggio che richiede un pagamento per sbloccare l’accesso.

Ransomware a doppia estorsione: questa tipologia minaccia di rivelare o pubblicare i dati rubati in aggiunta al pagamento del riscatto, aumentando la pressione sulle vittime.

Metodi di distribuzione del ransomware

Phishing: gli attaccanti inviano e-mail o messaggi ingannevoli che inducono le persone a cliccare su link o allegati infetti.

Exploit di vulnerabilità: sfruttando falle di sicurezza in software o sistemi operativi non aggiornati, il ransomware può essere installato senza l’interazione dell’utente.

Drive-by download: il ransomware viene scaricato automaticamente quando l’utente visita un sito web compromesso o clicca su un annuncio dannoso.

Ransomware-as-a-Service (RaaS): le sfide per le imprese di oggi

Questo approccio si basava inizialmente sul reclutamento o vendita del malware mediante annunci pubblicati in forum underground deep e darkweb. Con il passare del tempo e successivi eventi geopolitici, la rete di affiliazione si è evoluta in qualcosa di più complesso: le affiliazioni cybercriminali sono divenute organizzazioni. Dietro agli ultimi attacchi si celano gruppi ransomware operanti come vere e proprie softwarehouse.

Una volta compresa la realtà e le potenzialità che l’accesso offre, gli avversari vendono le informazioni utilizzando i medesimi canali underground. Gli acquirenti di questo tipo di informazione sono i Penetration tester, figure che si occupano di effettuare l’attacco vero e proprio. Gli avversari utilizzano gli accessi acquisiti per entrare nel perimetro vittima, eseguono attività che possono essere assimilate a comuni attività di pentest, esfiltrano le informazioni di interesse e successivamente eseguono il malware avendo cura di cancellare i backup.

L’utilizzo di criptovalute come Bitcoin rende più difficile tracciare i pagamenti del riscatto, offrendo un certo grado di anonimato agli attaccanti.

Impatto sociale ed economico

Gli attacchi ransomware, essendo attività definite Human-drived (condotte manualmente), possono essere complessi. Avere consapevolezza di come gli avversari operano e di quali siano gli strumenti utilizzati dagli stessi permette di mitigare la possibilità di essere coinvolti dalle attività estorsive.

Gli attacchi cyber sono rivolti trasversalmente a tutti i settori merceologici ma tra le vittime più colpite rientrano il Finance & Insurance, il Government, i Service Providers ed il settore dei Media.

Lotta contro il ransomware

Gli sforzi di contrasto al ransomware richiedono la collaborazione tra governi, forze dell’ordine e aziende di sicurezza informatica a livello globale. Ma non basta: è fondamentale la consapevolezza e la formazione degli utenti: promuovere l’educazione sulla sicurezza informatica e sensibilizzare le persone sui rischi del ransomware è indispensabile oggi per prevenire gli attacchi.

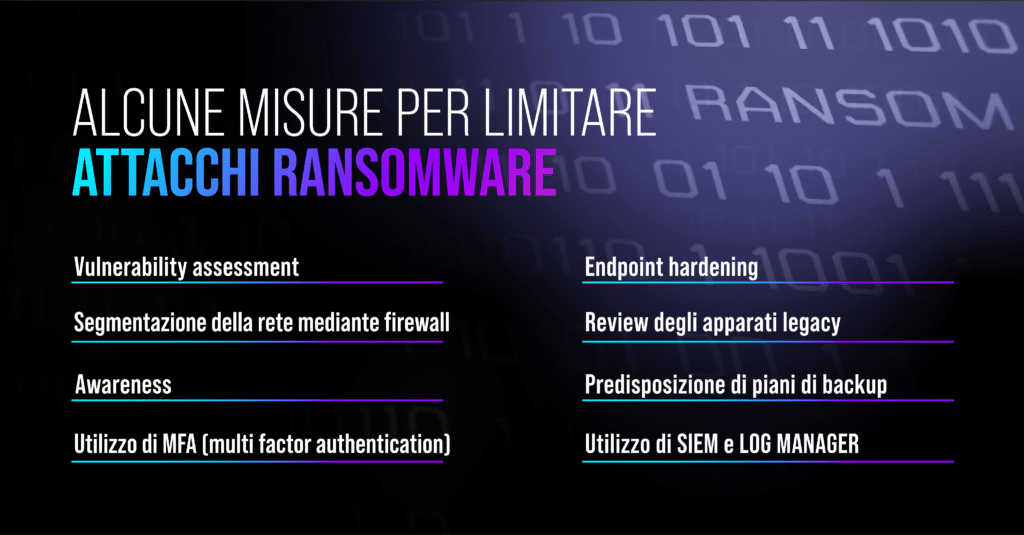

Alcune misure per limitare attacchi ransomware

Purtroppo non c’è modo di annullare la possibilità che un attacco ransomware possa avvenire, ciò che si può fare è mitigare il rischio che asset critici vengano coinvolti.

Vulnerability assessment: effettuare periodicamente assessment di vulnerabilità che possano evidenziare criticità presenti nel perimetro aziendale.

Segmentare le rete mediante firewall: limitare la superficie di attacco mediante firewall che attraverso policy permettano di definire insieme segmenti di rete e DMZ.

Effettuare awareness: predisporre sessioni di training per i propri dipendenti al fine di mitigare eventuali attacchi di social engineering.

Utilizzare MFA (multi factor authentication): ove possibile introdurre la multi factor authentication su servizi critici per limitare attività di credential stuffing.

Endpoint hardening: introdurre l’utilizzo di soluzioni EDR o eventualmente antivirus al fine di avere pieno controllo sulle macchine client joinate al perimetro aziendale.

Definire piani di aggiornamento ed effettuare review degli apparati legacy: Utilizzare politiche di aggiornamento software e valutare la sostituzione di apparati legacy che non ricevono più supporto da parte dei vendor.

Backup: predisporre piani di backup. Si consiglia un backup offline o out-of-band. I backup andranno validati e verificati periodicamente.

Utilizzare SIEM e LOG MANAGER: l’utilizzo di SIEM e LOG manager permette di avere una visione immediata degli eventi che possono capitare durante un incidente informatico.

Come possiamo supportare la continuità del business delle imprese

Per contrastare il progresso tecnologico ed organizzativo della cyber criminalità, smeup propone un servizio di assessment della rete aziendale, che ottimizza l’efficienza e la sicurezza dell’infrastruttura IT aziendale.

L’obiettivo delle attività di IT Assessment è di produrre una fotografia del livello di efficacia e sicurezza dell’architettura del sistema informativo aziendale, proponendo come output una serie di punti di miglioramento, atti a rimuovere “single point of failure”, per diminuire nel futuro i rischi.

Per far fronte alla professionalità dell’attaccante, occorre una conoscenza approfondita delle vulnerabilità dell’infrastruttura IT, un’analisi approfondita di sistemi, dispositivi, apparecchiature, reti e tutti gli altri punti di connessione, nonché del layout della rete aziendale: come sono collegati i singoli componenti, come le reti sono collegate tra loro, come/se l’accesso remoto è consentito.

Naviga per categoria:

Seleziona una categoria d’interesse dal nostro magazine